Шесть крупнейших немецких банков 11 июля объявили, что планируют в 2019 году отказаться от СМС-паролей и кодов для подтверждения электронных платежей. Причина — в уязвимости в протоколе, на которую закрывают глаза многие провайдеры и которая позволяет хакерам перехватывать пароли. Хайтек рассказывает, почему банки отказываются от СМС, чем опасна уязвимость в протоколе и что придет на смену сообщениям на наших смартфонах.

Отправка пароля по СМС — самый распространенный способ идентификации пользователей. Сообщения отправляют интернет-магазины, мессенджеры и банки. По закону в ЕС и России сим-карта привязывается к паспорту, что позволяет достоверно установить личность клиента и получить подтверждение для входа в аккаунт или проведение операций по счету.

В Германии таким способом идентификации клиентов пользовались банки Postbank, Raiffeisen, Volksbank, Deutsche Bank, Commerzbank и Consorsbank. Все они до конца года перейдут на более надежные способы подтверждения личности клиента.

Немецкие банки первыми начнут выполнять требования новой версии Платежной директивы ЕС (PSD2). Документ обязывает финансовые организации придерживаться правил строгой аутентификации клиентов (SDA) — запрашивать для проверки транзакций пароль, пин-код или секретное слово, но не адрес электронной почты, дополнительные данные карты или СМС-пароль.

Новые правила должны повысить безопасность электронных платежей, поэтому они запрещают использовать для подтверждения личности электронную почту или дополнительные данные карты. Такую информацию может знать не только клиент, но и злоумышленники. То же касается и содержимого СМС, которые долгое время считались безопасным способом доставки временных паролей.

Проблема в уязвимости протокола SS7 — она позволяет хакерам создать виртуальную сим-карту и переадресовать на нее все СМС, отправленные пользователю. Настоящему владельцу номера сообщения тоже приходят. Он может не догадываться о взломе своей симки, средств на криптобиржах, онлайн-кошельках, аккаунтов в мессенджерах или в электронной почте.

Что такое SS7

Протокол SS7 (общий канал сигнализации, ОКС-7) разработан компанией AT&T в 1975 году и был определен как стандарт Международным союзом электросвязи в 1981 году. Протокол создавался, чтобы разделить абонентский и служебный трафик. В то время мошенники часто пользовались вторым для того, чтобы почти бесплатно звонить в другие страны.

Проблема приобрела массовый характер после того, как в начале 2000-х годов вышло обновление Sigtran, которое позволяло использовать для передачи голосового, текстового или других видов трафика по IP-сетям.

Врезка-текст

После этого SS7, который не получил дополнительной защиты после обновления, взломать стало еще проще. Один из первых публичных докладов об уязвимостях SS7 прозвучал в 2008 году на хакерской конференции Chaos Computer Club, где немецкий исследователь Тобиас Энгель показал технику слежки за абонентами мобильных сетей.

Однако в профессиональной среде эти уязвимости были известны раньше — как минимум с 2001 года, и о них точно знали операторы связи. Уже тогда об этих возможностях знали и правительства некоторых стран. Так, в книге Томаса Портера и Майкла Гафа «Как обойти защиту VoIP» приводится цитата из отчета одного из американских ведомств, где говорится, что «администрация президента США серьезно обеспокоена высоким уровнем угрозы атак на основе SS7».

Врезка-текст

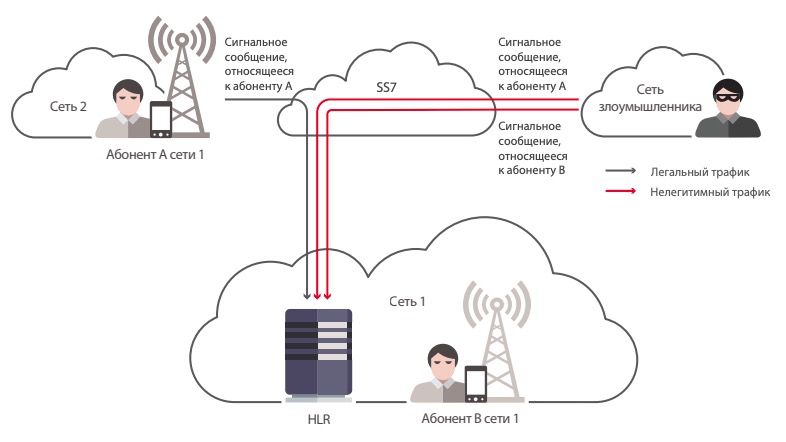

В 2014 году специалисты Positive Technologies Дмитрий Курбатов и Сергей Пузанков на одной из конференций по информационной безопасности наглядно показали, как происходят такие атаки. Аналитики сымитировали атаку на абонента через уязвимость в протоколе SS7. В результате им удалось раскрыть местоположения абонента, сделать его номер временно недоступным и перехватить трафик, который должен был поступить на сим-карту — в том числе звонки и СМС.

С помощью уязвимости злоумышленники могут также прослушивать звонки, получать доступ к зашифрованным чатам, перехватывая СМС-пароли для двухфакторной аутентификации, использовать устройство для организации DDoS-атак, переводить деньги со счетов. Кроме того, проблема открывает широкие возможности для слежки за абонентами.

Двухфакторная аутентификация — подтверждение личности владельца аккаунта двумя разными способами. Чаще всего это постоянный пароль или код, а также временный пароль, присланный по СМС или электронной почте. Реже второй «слой» защиты запрашивает специальный USB-ключ или биометрические данные пользователя.

За год до выступления аналитиков Positive Technologies бывший сотрудник АНБ США Эдвард Сноуден передал The Washington Post секретные документы, согласно которым его бывший работодатель, а также спецслужбы Великобритании активно пользуются уязвимостью в SS7 для слежки. После этого стало известно и о существовании частных компаний, которые предлагают подобные услуги на глобальном уровне, например, Verint.

Как происходит атака

Для того, чтобы начать атаку, хакеру достаточно знать IMSI — уникальный идентификатор абонента, который содержит код страны, код оператора и уникальный номер сим-карты, который хранится у оператора. Вместе с ним в результате атаки через уязвимость в SS7 хакер получает параметры MSC/VLR.

MSC/VLR — специализированная автоматическая телефонная станция, обеспечивающая возможность связи и временная база абонентов, которые находятся в зоне действия определенного центра мобильной коммутации. Зная эти параметры, можно определить местоположение абонента с точностью до нескольких сотен метров или подменить их фальшивыми. Такие действия позволяют отследить местоположение абонента и сделать его недоступным для входящих вызовов.

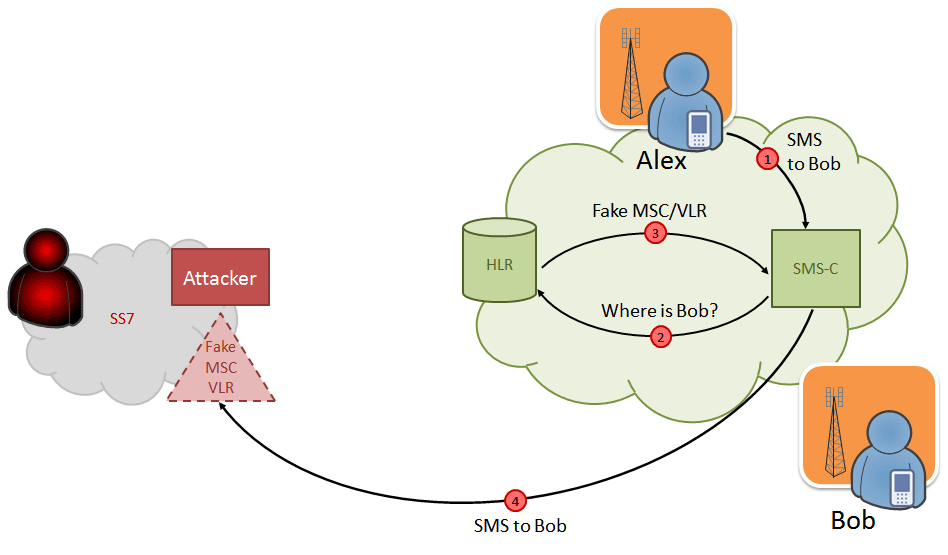

Однако хакерам доступны и более сложные атаки с помощью этих параметров — например, перехват СМС. При переводе абонента на фальшивые MSC/VLR (их создает хакер взамен аналогичных параметров оператора) технически абонент оказывается в роуминге. На самом деле все входящие сообщения приходят не абоненту, а хакеру.

Атакующий может отправить сообщение в ответ, создав у отправляющей стороны впечатление, что информация доставлена абоненту, а также отправлять измененное сообщение — например, с фишинговой ссылкой.

Перехват данных из-за уязвимости также позволяет атакующему в реальном времени прослушивать звонки абонента, переадресовывать входящие вызовы, говорится в докладе Курбатова и Пузанкова.

Как хакеры перехватывают СМС от банков

В 2017 году немецкая газета Süddeutsche Zeitung опубликовала расследование, в котором описала схему атак на клиентов банков с помощью уязвимости в протоколе SS7. В материале говорится, что с помощью дыры, которой раньше могли воспользоваться только спецслужбы, красть доступ к счетам или аккаунтам в мессенджерах может любой желающий. Для этого не обязательно быть профессиональным хакером, порог входа очень низкий.

Врезка — анонс поста

Для этого необходимо иметь компьютер с операционной системой Linux и доступ к коммутатору SS7, который на тот момент можно было купить примерно за $1 тыс.

Перед взломом сим-карты злоумышленники с помощью фишинга или вирусов для кражи данных узнают реквизиты карты, а затем перехватывают одноразовых пароль, отправленный в СМС, и переводят деньги со счетов клиентов на свои счета. Владелец денег узнает о переводе из пуш-уведомления или при случайной проверке состояния счета, а вернуть средства достаточно трудно. К тому времени хакеры успевают вывести деньги или обналичить их.

Как операторы реагируют на уязвимость

В 2017 году Минкомсвязь провела «цифровые учения», целью которых было выяснить, могут ли хакеры перехватывать звонки и сообщения в сетях сотовой связи. Из «большой четырки» операторов связи участие в них принял только «МегаФон» — «Билайн», Tele2 и МТС отказались от участия.

В ходе учений специалисты Positive Technologies выступили в роли хакеров, попытавшись взломать сеть оператора через уязвимости в протоколах SS7 и Diameter. Атаки были отражены, однако наличие уязвимостей в протоколах подтвердилось.

«В принципе “МегаФон” был готов [к взлому] и успешно отразил атаки, но уязвимости этих протоколов были подтверждены и они могут использоваться для атаки на других операторов», — рассказал тогда источник РБК, знакомый с результатами учений.

Врезка — анонс поста

Годом ранее представитель МТС отказался комментировать «Медузе» наличие уязвимости в протоколе SS7 в сети оператора. Tele2 также не ответил на запрос издания, в «Билайне» сообщили об «отсутствии массированных атак на сеть SS7 [оператора]».

В «МегаФоне» изданию сообщили, что «использование этих протоколов в злонамеренных целях недобросовестными организациями, имеющими подключение к SS7, — риск для индустрии», однако обвинили Positive Technologies в раздувании проблемы. По данным последней, даже операторы связи, входящие в топ-10 крупнейших мировых игроков рынка, не защищены от подобных атак.

Какие существуют альтернативы

Идентификация через СМС, как показывает практика, никогда не была надежным и безопасным способом подтверждения личности владельца аккаунта. Изначально не предполагалось, что она будет использоваться так широко. И хотя эксперты по кибербезопасности рекомендуют устанавливать двухфакторную аутентификацию, многие не советуют использовать СМС в качестве способа получения временного пароля.

Вместо текстовых GSM-сообщений аналитики предлагают использовать приложения-аутентификаторы или криптографические ключи, которые не содержат критических уязвимостей и намного безопаснее СМС.