В 2021 году количество кибератак выросло на 40%, каждую неделю их не меньше тысячи. Причем хакеры не только взламывают аккаунты и крадут личные данные, а атакуют больницы и гидроэлектростанции, даже участвуют в войнах. Защитить от атак и найти преступников пытаются кибердетективы — они собирают технологичные улики и цифровые следы, чтобы задержать хакеров. Об этом рассказывает Светлана Островская, тренер по компьютерной криминалистике в Group-IB.

Жертвы хакеров — от обычных пользователей до государств

Самая распространенная жертва хакеров — финансовые компании. Кто может быть жертвой хакера? Первое, что приходит в голову, — это банки. Все-таки деньги — самый остро стоящий вопрос, особенно в России. Но это не единственная мотивация, а банки — не единственный объект, который интересует хакеров.

Атакуют не только финансовый сектор, но еще и телеком или энергетику. Под угрозой обычные пользователи, маркетплейсы, площадки онлайн-торговли. Никто не защищен — могут взломать счета тех, кто пользуется интернетом и покупает товары. А для обычных пользователей главная угроза — похищение личной информации, угон аккаунтов.

Хакеры бывают разного уровня — от мошенников до спецслужб. Есть несколько уровней взломщиков и у каждого из них свои жертвы.

В первую очередь — обычные мелкие мошенники. Энтузиасты, которые совершают атаки для того, чтобы привлечь внимание, подзаработать, увести у кого-нибудь аккаунт для развлечения, для доказательства того, что «я могу это сделать».

Но есть и организованные группы, которые занимаются атаками профессионально. Они подготавливают многоэтапные целевые атаки и проходят весь процесс от проникновения в организацию до доступа к изолированным сегментам сети, где находятся важные данные, вроде систем карточного процессинга в банках или серверов с критичной информацией.

Следующий уровень — люди, которые атакуют проправительственные сайты, это могут быть спецслужбы и государственные хакеры. Обычно они и взламывают объекты энергетической инфраструктуры и телеком-сектор.

В 2020 году многие такие группы перешли на реальные военные действия, атаки критически важных объектов. Особенно часто атакуют ядерные объекты. Причем это делают в определенных странах — там, где есть военный конфликт, страны-соперники начинают друг друга атаковать. Например, за 2020 год много таких атак было в Иране и Израиле — политическая ситуация отразилась на том, что произошло в киберпространстве.

Русские хакеры — сложившийся образ. Но их влияние преувеличено

Хакеры из России есть, но в США их образ демонизировали. В последнее время очень много слухов и обвинений в сторону русских хакеров. Это связано с тем, что большинство атак проводится на финансовый сектор, например, кражи банковских карт, в основном происходят на территории США. Учитывая отношения двух правительств, многие начинают подозревать в этом русских.

Во время предвыборной гонки и после выборов в США русских хакеров обвиняли во вмешательстве в процесс. С чем это связано, учитывая, что доказательств нет? Иногда хакеры шутят — например, специалист по интернет-технологиям и автор веб-сервиса Russian apache опубликовал вот такой пост.

Он собрал очень много репостов и ответов, многие поддержали шутку.

Или другой пример — досрочное выборы президента США на Госуслугах. Если какой-то человек почитывает русский «Твиттер», зная язык, откуда он может знать, что у нас такой юмор? Вот и складывается картина — русские хакеры, которые сидят в шапке-ушанке с ручным медведем и взламывают Пентагон. На это накладывается представление о том, что русские программисты и разработчики — одни из самых лучших на мировом рынке.

У русских хакеров есть негласное правило — не работать в зоне .ru. Но так делают не все. Это логично и очевидно: не работай там, где живешь. Если работать в зоне .ru и жить в России, то тебя вычислят гораздо быстрее. Большинство тех, кто проводит атаки, следует этому правилу.

Но есть исключение — группировка OldGremlin не соблюдает это правило, они любят рисковать и атакуют российские компании в сфере медицины, здравоохранения и финансов. То есть у них нет конкретных целей — они атакуют совершенно разные организации по всей России. В 2020 году они совершили минимум девять атак, зашифровали целые корпоративные инфраструктуры и требовали за это немалые выкупы.

Шантаж, политика и деньги: для чего хакеры рискуют и занимаются атаками

Хакеры не только хотят заработать, иногда это идеология. Деньги — самая крупная мотивация. Но если мы говорим о проправительственных группировках, то они хотят получить доступ к какой-то суперсекретной информации. Хакеры хотят исследовать ее и передать своему государству, чтобы власти в дальнейшем использовали это в своих целях.

Но мотиваций с каждым годом все больше и больше. Кто-то хочет рискнуть, другие — увидеть мир в огне, третьи — отнять деньги у одних и передать другим. Кто-то хочет доказать, что он может взломать какие-то системы, или потренироваться.

Плюс есть хактивисты — хакеры, которые хотят привлечь внимание к проблеме с помощью атак. Например, группа Anonymous — те самые ребята, которые каждый год проводят акции и атаки в честь жертв Холокоста. Поэтому с каждым годом все сложнее и сложнее определить, в чем реальная мотивация конкретной атаки.

Во время пандемии многие перешли на шифровальщики. Так можно получить доступ в финансовую организацию и не мучиться с тем, чтобы попасть в изолированный сегмент сети и разбираться в системе управления. Гораздо проще найти важную информацию, скопировать ее, зашифровать и попросить за это выкуп.

Один из последних трендов — партнерские программы. Например, какая-то группировка открыла доступ в корпоративную сеть организации. Но они ничего с этим не могут сделать, у них нет нужных инструментов. Для этого есть операторы шифровальщиков, у которых есть инструменты для того, чтобы все зашифровать. Почему бы им не объединиться? Одни получают доступ, другие все шифруют, и они делят между собой выкуп.

Все дошло до того, что некоторые операторы шифровальщиков, например, группа Maze, организовала свой картель. Причем тенденцией стало не просто шифрование всего подряд, а только важных данных. Если атакующие видят, что есть бэкапы этой информации, — они ее удаляют или крадут.

Они не просто просят выкуп, а еще и угрожают тем, что данные окажутся в открытом доступе. Это позволяет повышать стоимость данных и вероятность того, что им точно заплатят. У Maze даже есть сайт, где они выкладывают похищенные данные тех компаний, которые отказались им платить.

Те, кто занимается фишингом, тоже перешли на партнерские программы. Пока Россия — единственная страна, где есть этот феномен.

Фишинг в России развивается с каждым годом все сильнее. За последний год выявлено на 118% больше мошеннических ресурсов. Причем сейчас клоны сайтов делают абсолютно под все подряд — ставки на спорт, Netflix, Microsoft, Steam. Из-за того, что у людей недостаточно высокая осведомленность, и из-за того, что они не могут определить, что ссылка мошенническая — количество жертв растет.

Миллиарды долларов, угнанные аккаунты и продажа личных данных

Взломы — огромный рынок, но эта статистика неполная. Общий рынок кардинга в этом году составил почти $2 млрд, но это всего 3% от общего количества атак. В остальных случаях неизвестно, чем закончилась атака — заплатили им или нет, компании предпочитают не распространять такую информацию. Эта крупная сумма, но она даже не близка к реальной цифре.

Если брать первую половину 2020 года, в продаже появилось еще 227 доступов, и это только в открытых источниках. Есть и приватные форумы, данных по ним у нас нет.

Кибердективы предотвращают взломы и ищут преступников. В голову сразу приходят образы реальных детективов, Шерлока Холмса. Но кибердетектив расследует киберпреступления — Холмс мог собрать доказательства, исследовать их, сделать выводы и найти виновного. В киберпространстве ситуация сложнее, нет универсального специалиста, который может сделать все идеально. Поэтому у кибердетектива составной образ.

Что нужно делать, когда происходит атака? Сначала ее нужно обнаружить — для этого есть специальные организации, которые мониторят киберугрозы по всему миру. Сейчас многие компании, которые действительно ценят свою безопасность, держат у себя команду по мониторингу, которая просматривает сообщения о подозрительной активности и проверяют их.

Дальше начинается паника из-за атаки, особенно если есть подозрительный трафик и его удалось выявить. Анализ очень кратковременный, он занимает 1-2 часа. Если за это время не удается собрать информацию, то все передается дальше — специалистам по реагированию на инциденты. Они начинают собирать улики, исследовать цифровые артефакты и пытаются понять, как проникли в организацию, находятся ли они в организации сейчас, на каком этапе атака. В то же время специалисты по расследованиям инцидентов исследуют вредоносный код.

Если компания хочет наказать хакера — нужно собирать улики. Здесь в игру вступает классическая криминалистика. Реагирование на инциденты и криминалистика идут друг за другом, у них используется одна и та же база. Криминалисты собирают цифровые доказательства, анализируют, делают по ним выводы. Эти выводы помогут составить заявление для суда. В ходе судебного разбирательства также будет проводиться экспертиза, к которой привлекут компьютерных криминалистов.

Если есть предположение, кто провел атаку, — что делать дальше? В цифровом пространстве у каждого есть цифровая личность, которая оставляет следы. Есть отдельные специалисты, которые пытаются связать цифровой портрет и реального человека. Это трудоемкий процесс, он занимает очень много времени. Эти специалисты составляют социальные графы и исследуют места, в которых засветились аккаунты и какая информация там была. Они пытаются проанализировать, как происходило общение между злоумышленниками, и ищут маленькие подсказки. Дальше восстанавливают полную картину по крупицам и напрямую работают с органами, которые задерживают хакеров и группировки.

Хакера можно поймать по его цифровым следам. Всегда есть человеческий фактор, какие-то мелкие человеческие ошибки, в основном за счет них как раз и ловят реальных людей. Кто-то, например, награбил столько, что уже некуда было тратить деньги и человек начал без отмывания пересылать деньги, класть близким на телефон. Кто-то там не смог бросить девушку, переписывался с ней и попался. Был случай, когда удалось вычислить всех участников группы, потому что у них была переписка, где они обсуждали свадьбу друга и там были общие фотографии.

Как цифровая гигиена помогает защитить личные данные

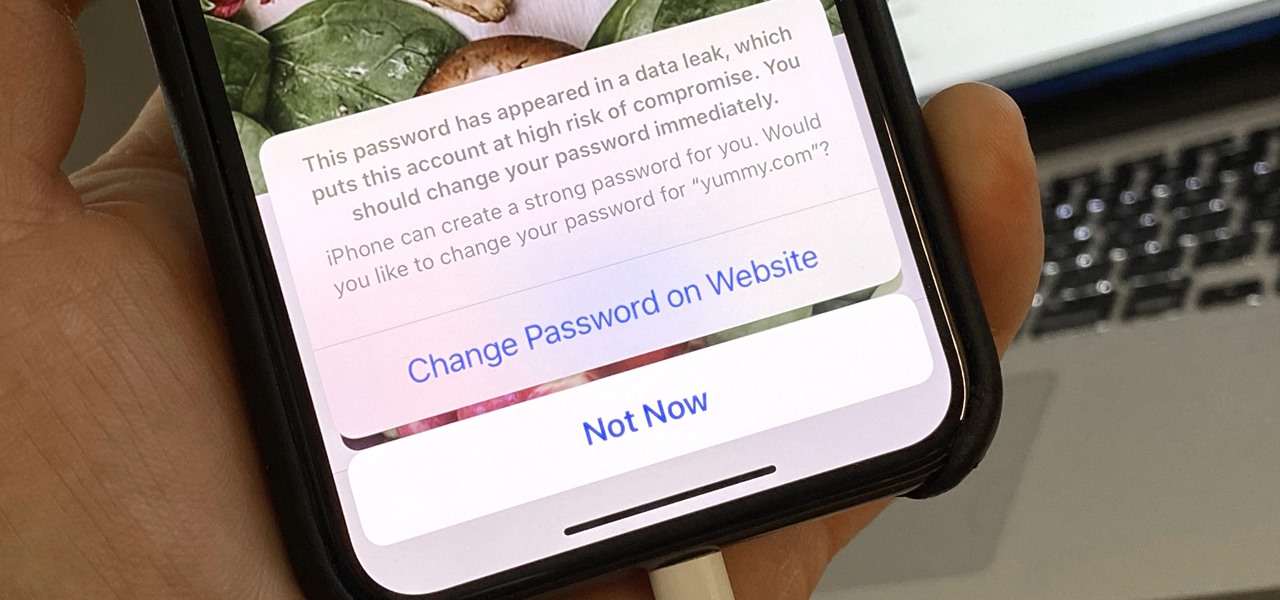

Для того, чтобы защитить данные, нужно придерживаться нескольких правил. Большинство пользователей не знакомы с правилами цифровой гигиены, хотя они очень простые. Ничего сложного в том, чтобы использовать разные пароли — нет, но их сложно запомнить. Для этого есть решение: менеджеры паролей. Поэтому очень важно разбираться в этой тематике, следить за своей цифровой гигиеной и повышать свой уровень осведомленности. Я сделала чек-лист: что нужно предпринять прямо сейчас, что нужно делать всегда и что нужно делать регулярно. Но самое главное — действительно обращать внимание на эту проблему, помнить, что это важно, и помнить, что это нужно.

Самое главное заблуждение: «Кому я нужен? Да кто меня будет атаковать?». На самом деле сейчас атакуют всех подряд. Обычным мошенникам нужны аккаунты в социальных сетях, которые затем можно перепродать.

Между киберпреступниками и специалистами по борьбе с ними происходит постоянная гонка. Когда с одной стороны что-то придумывают — другие находят как это обойти. Это бесконечный процесс — вечная битва добра и зла, которая нарастает как снежный ком.

Помните, что хакеры реальны, это не легенда. И им интересны все, и вы — не исключение. Поэтому пользуйтесь чек-листом, следите за своей цифровой гигиеной и будьте осторожны.

Читать далее

Китайский электромобиль с открытым верхом маневрирует как мотоцикл и меняет положение руля

Посмотрите на цифровое искусство, которое сделали на основе анализа книг Айзека Азимова