Несколько недель назад в сообществе разработчиков появились новости, что против российского ИТ-сектора развернута кампания. Кто-то добавил в популярный open-source-пакет (открытое программное обеспечение) вредоносный код. Это начало разрушать ИТ-инфраструктуру множества российских компаний. Вредоносное ПО может безвозвратно зашифровать всю файловую систему сайтов и приложений. Александр Герасимов, директор по информационной безопасности Awillix, рассказал о том, насколько велик урон от таких атак и каким образом бизнес может защитить свою инфраструктуру.

Как сообщил BleepingComputer, американский разработчик добавил в популярный open-source-пакет вредоносный код. Он шифрует данные пользователей из России и Белоруссии. Многие лишились своих проектов из-за того, что шифровальщик появился в новых версиях библиотеки для программирования без предупреждения. Автор назвал это «мирным протестом» против политической ситуации, но разработчики из России отреагировали гневом и обвинили его в дискриминации.

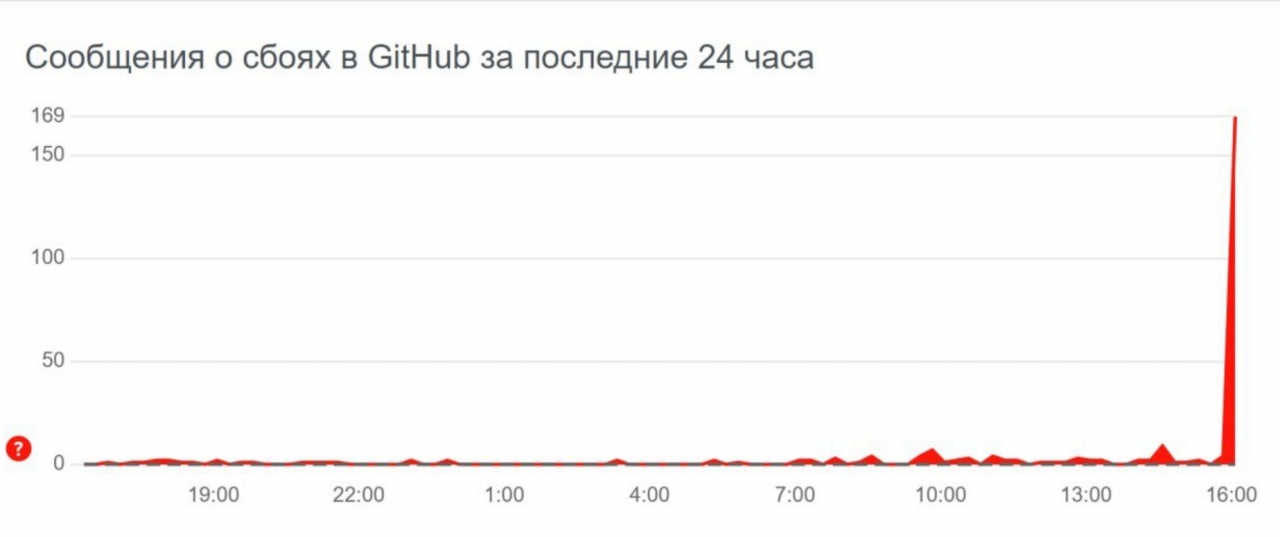

Одновременно с этим количество сообщений о сбоях в GitHub (крупнейший сервис для совместной разработки ИТ-проектов) взлетело до небес.

Что происходит в сообществе разработчиков и насколько это опасно?

Существуют популярные open-source-библиотеки — открытое и бесплатное программное обеспечение, которое используют очень многие российские компании. Сейчас эти библиотеки начали получать регулярные обновления, которые содержат вредоносные программы. Некоторые просто содержат политические лозунги, которые печатаются в консоль разработчикам. Пока непонятно — это злоумышленники, которые распространяют вредоносы с целью получить выкуп, или независимые активисты, которые хотят выразить политическую позицию таким образом.

На open-source разработано большое количество систем российского бизнеса. Вредоносное ПО может безвозвратно зашифровать всю файловую систему серверов или рабочей станции разработчика. Злоумышленники могут получить удаленный доступ к системам разработчиков или скомпрометировать серверы, на которых запущены приложения. Это может привести не только к большим финансовым и репутационным потерям, но и к остановке производства, продаж, логистики и других бизнес-процессов.

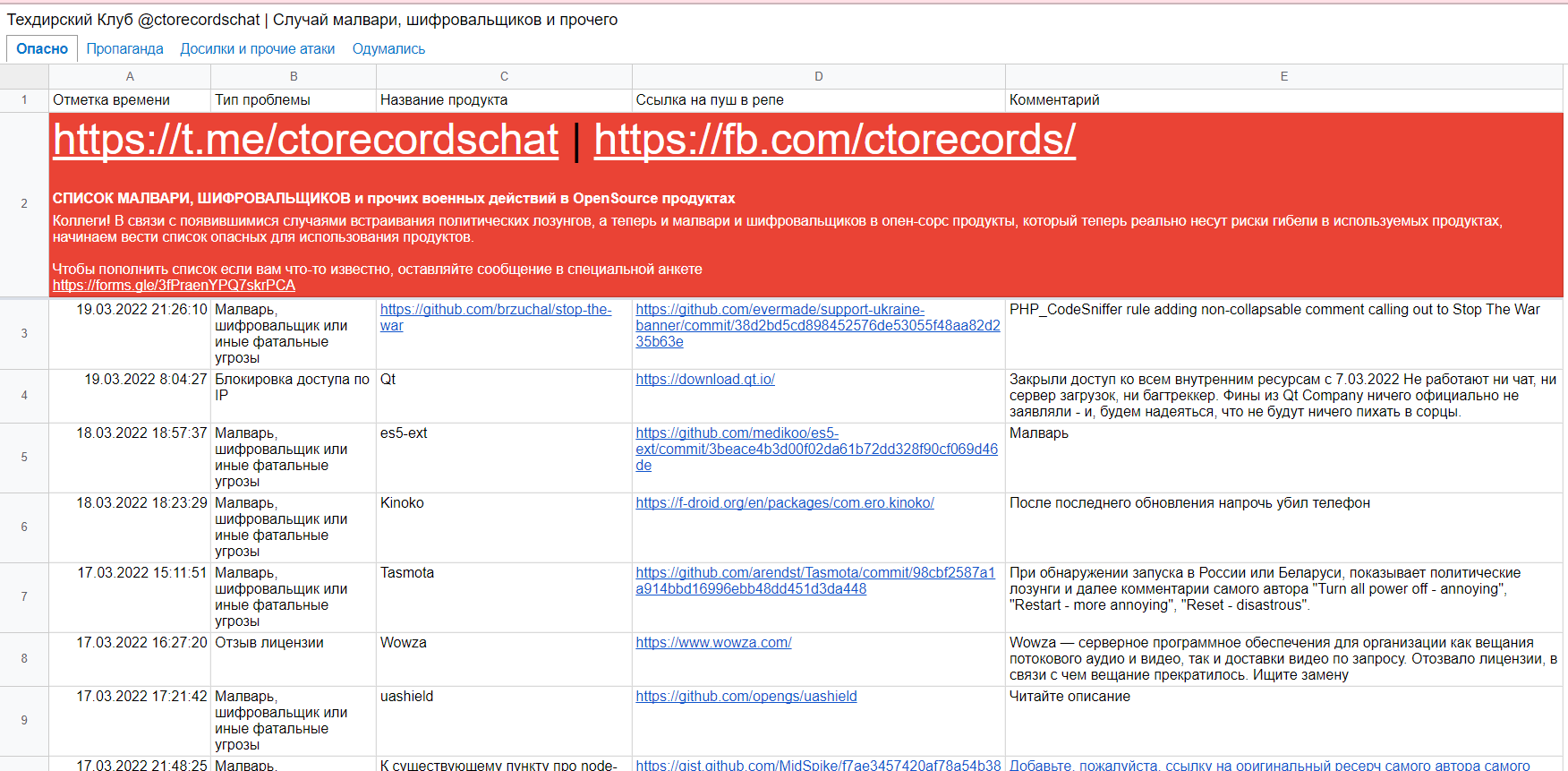

В модулях, которые распространяют вредоносные программы сейчас, используются различные языки программирования: PHP, JS и прочие, поэтому российское сообщество экстренно сформировало открытую базу, где собраны пакеты, которые распространяют вредоносные программы и призывы. Конечно, это слабая мера защиты. Обновления библиотек выходят постоянно, и каких-то пакетов может просто не оказаться в таблице.

Подобная проблема появилась задолго до санкций, но этим занимались только злоумышленники с целью получить выкуп. Сейчас ситуация приобрела политический характер и стала гораздо более масштабной. Некоторые пакеты с вредоносными программами распространяются не на всех, а только на тех, чей географический IP-адрес совпадает с Россией, а системный язык — русский.

Что можно сделать разработчикам, чтобы защитить свои системы?

Главная рекомендация для всех сейчас — зафиксировать текущие версии библиотек, при обновлении пакетов и использовании новых — нужно обязательно проводить ручное ревью и исследовать коммиты (изменения кода), затрагивающие обновления. В случае, когда конечный пользователь получает зараженное, вредоносное ПО, то у него есть два возможных вектора защиты:

- На уровне сети защита подразумевает проверку скачиваемых пользователем из внешних источников файлов и приложений, блокировку скачивания в случае обнаружения угрозы. Если пользователь все же установил и запустил вредоносное ПО, — защита должна заблокировать его работу и распространение по внутренней сети.

- На уровне конечного устройства антивирусы и продвинутые системы, отслеживающие аномалии, должны обеспечить выявление и блокирование потенциально вредоносного ПО.

Второй рубеж обороны — резервное копирование данных на случай их уничтожения или шифровки. В компании должен быть выстроен регулируемый процесс, который определяет, какое ПО должно быть установлено у пользователей, и система резервного копирования.

Бэкап-сервер необходимо обеспечить отдельным защитным контуром, чтобы при заражении сети вредоносное ПО не могло из нее добраться до резервной копии. Существенно повысить безопасность можно в схеме с двухконтурным резервированием, при котором для бэкапа, в свою очередь, настраивается регулярное резервное копирование на сервер, физически изолированный от основной сети.

Человеческий фактор не менее важен. Специалисты по безопасности должны следить за выполнением инструкций пользователями и сотрудниками. Нового сотрудника в процессе онбординга необходимо ознакомить со всеми политиками и регламентами компании и требовать их выполнения.

Что в итоге?

На самом деле подобные прецеденты с сфере кибербезопасности нередки, просто раньше эти явления не были столь массовыми. Атаки на поставщиков программного обеспечения и вендоров различных систем имеют название Supply chain attack — атаки на цепочку поставок и являются одной из важнейших проблем безопасности последние несколько лет.

Хакеры предпочитают не усложнять, а найти наиболее уязвимую цель. Нет необходимости «лобовым штурмом» вскрывать защиту серверов банка и «воевать» с его системами безопасности, если можно атаковать, например, библиотеку, которая используется в приложении для онлайн-банкинга, и внедрить в нее уязвимость, которая откроет доступ к инфраструктуре. Поскольку компания не может контролировать поставщиков, от таких угроз не существует способа защиты на 100%.

Возможно, массовые сбои работы систем научат российское ИТ-сообщество серьезнее и пристальнее относиться к проблемам безопасности своей инфраструктуры.

Уменьшить вероятность атаки все-таки можно. Главной целью защиты должна стать остановка атаки на ранней стадии до того, как злоумышленник смог закрепиться внутри инфраструктуры и причинить урон. Стоит обратить внимание на процесс реагирования на инциденты. Разработать и довести до всех сотрудников документ, в котором сказано, как реагировать на нештатные ситуации. Например, кому сообщить в случае обнаружения на рабочем компьютере незнакомых файлов, при странном поведении системы или получении ссылки на внешний источник. Последняя может быть прислана, например, от коллеги, аккаунт которого удалось взломать злоумышленникам.

Читать далее

«Джеймс Уэбб» сделал самую четкую фотографию звезды в истории

Разработки московских радиологов по ИИ вошли в основу федеральных стандартов

Квантовая зарядка позволит рекордно быстро заряжать электромобили