Нагрузка на системы информационной безопасности российских компаний растет с каждым годом. Так, по данным «Лаборатории Касперского», в I полугодии 2024 года количество критичных киберинцидентов выросло почти на 40% по сравнению с аналогичным периодом 2023 года. Помимо программных средств, на защиту данных компании встает «железо». Как устроены хардварные решения для кибербезопасности серверов и в чем их сильные стороны, – разбираемся вместе с экспертами компании Fplus.

Как устроен сервер

Стандартный сервер состоит из аппаратной части (материнской платы, процессоров, модулей памяти, устройств хранения) и программного обеспечения, которое через интерфейсы и порты управляет всеми компонентами, обеспечивая их взаимодействие.

При включении сервера первым делом происходит запуск материнской платы и центральный процессор обращается в адресное пространство к устройству с кодом BMC.

BMC (Baseboard Management Controller) — это программный код, который работает независимо от центрального процессора на отдельном аппаратном контроллере и питается от дежурного напряжения материнской платы, то есть работает всегда, вне зависимости от состояния сервера.

Следом происходит загрузка кода BIOS и запуск операционной системы, в результате чего сервер становится доступным в сети.

BIOS (Basic Input/Output System) — это набор микропрограмм, загруженных в специальный чип на материнской плате. Эти программы отвечают за запуск компьютера и все его базовые настройки.

Угроза физического взлома

Первый тип угроз, о котором хотелось бы упомянуть и о котором нередко забывают системные администраторы — это физический взлом.

По мнению руководителя департамента расследований T.Hunter Игоря Бедерова, угроза физического взлома серверов представляет собой серьезную проблему для компаний. Если безопасность не организована должным образом, даже относительно технически неподготовленный человек может получить доступ к серверам и хранящейся на них информации. Это может привести к серьезным последствиям, включая кражу информации, повреждение оборудования и потерю доверия со стороны клиентов.

«Несмотря на то, что физические атаки на серверные помещения и стойки случаются достаточно редко, они всегда являются критичными и требуют пристального внимания со стороны подразделений безопасности. По имеющимся данным, у более чем 60% компаний раз в год возникает риск несанкционированного доступа к серверному помещению или стойкам. Около 30% таких инцидентов связываются с угрозами со стороны нелояльных сотрудников. Обычно подобные инциденты приводят к краже оборудования, установке вредоносных программ или полной ликвидации данных», — отмечает эксперт.

Как хадрварные решения — а именно криптозамок — защищают от физического взлома, мы также расскажем в этой статье.

Уязвимости ВМС

Практически все основные производители серверов, систем хранения данных, тонких клиентов, ноутбуков и ПК, такие, как Lenovo, Huawei, HP и другие, применяют в своем оборудовании Baseboard Management Controller (BMC) иностранного производства — Nuvoton WPCM450, BMC ASPEED AST2400, AST2500, AST2600 и т. д. Многие BMC несут в себе скрытые уязвимости, позволяющие злоумышленникам получать дистанционный доступ к серверам.

Например, по данным Binarly Transparency Platform, серверы производства Intel и Lenovo с 2018 до 2024 годы находились в зоне риска из-за уязвимости в веб-сервере Lighttpd, которая затрагивала BMC. В результате было скомпрометировано огромное количество устройств — хакеры имели возможность обойти их защитные механизмы ASLR (address space layout randomization).

Годом ранее эксперты компании Eclypsium нашли 14 уязвимостей в BMC от крупного производителя American Megatrends International. Эти уязвимости в частности позволяли злоумышленникам действовать в обход проверки логинов/паролей с помощью HTTP Header Spoofing.

Среди существующих на рынке решений по защите BMC многие оказываются неактуальными в России, так как не имеют сертификатов ФСТЭК. Не говоря о том, что, согласно требованиям ФСТЭК, BMC-контроллеры, используемые в серверах критической информационной инфраструктуры, должны быть отключены. В большинстве случаев эти требования не соблюдаются, так как современные ИТ-системы спроектированы под удаленное управление инфраструктурой.

Недостаток аппаратных модулей доверенной загрузки

Традиционным решением для защиты серверов, систем хранения данных, тонких клиентов, ноутбуков и ПК от несанкционированного доступа являются аппаратные модули доверенной загрузки (АПМДЗ).

Но проблема заключается в том, что АПМДЗ были разработаны более 20 лет назад и не удовлетворяют современным требованиям по безопасности. При их использовании постановка на контроль целостности ПО и подсчет контрольных сумм производится только при загрузке оборудования, а у администратора нет возможности вносить изменения в правила безопасности на работающей системе. Поскольку современные серверы зачастую работают без перезагрузки годами, фактически АПМДЗ становятся бесполезными. Они не позволяют обеспечить необходимый уровень безопасности в управлении инфраструктурой КИИ.

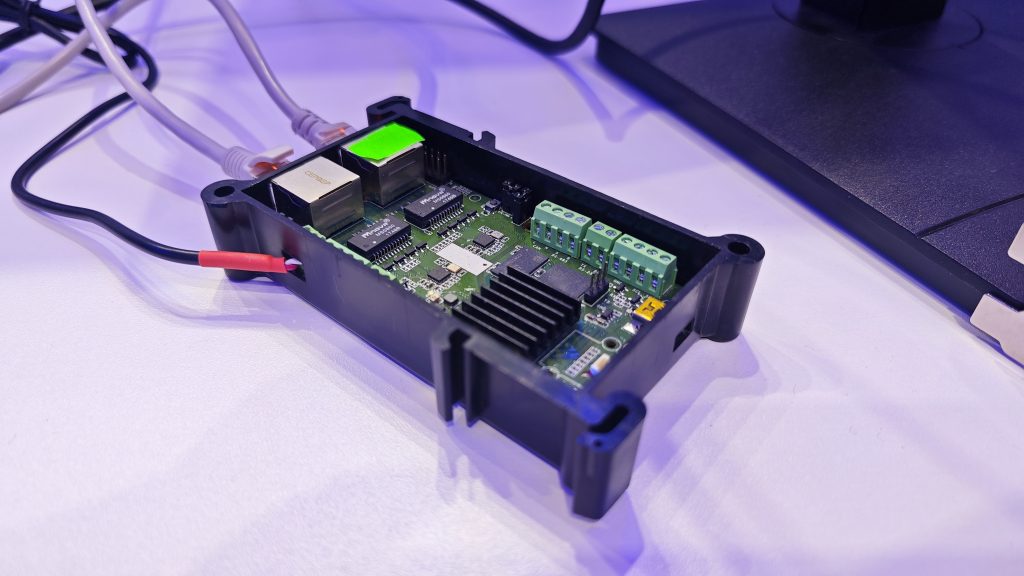

Криптозамок Fplus

Отличный пример подобных устройств — модуль мониторинга Fplus, созданный на основе системы криптографической защиты информации (СКЗИ) IT SM для серверов, СХД, ноутбуков и т. д.

Также комплекс средств обеспечивает достоверность информации и некорректируемую регистрацию, с использованием средств криптографической защиты информации. В модуле реализованы компоненты СКЗИ в соответствии с государственными криптографическими стандартами: хеш-функция ГОСТ 34.11-2012 и ГОСТ 34.10 для формирования ЭП согласно 63-ФЗ.

Функции криптозамка Fplus

Комплекс средств криптографической защиты выполняет все пять ключевых функций кибербезопасности сервера:

- идентификация и аутентификация пользователей системы;

- контроль доступа и защита каналов управления оборудованием;

- контроль целостности передаваемой информации;

- регистрация событий безопасности в журнале событий;

- фиксация несанкционированного доступа к оборудованию.

Преимущества криптозамка Fplus

Криптозамок Fplus обладает рядом важных технических преимуществ:

- Благодаря небольшим габаритам модуль легко установить в оборудование, его размещение не требует дополнительных слотов.

- Все устройства СКЗИ «IT SM» (включая «Криптозамок») сертифицированы в соответствии с требованиями регуляторов, не потребуется отдельная сертификация оборудования по требованиям к СКЗИ и СКЗИ-НР.

- Широкий диапазон температур эксплуатации: от -40 °С до +70 °С.

- Низкое потребление электроэнергии.

- Демократичная цена.

Подробные сведения о функционале модуля мониторинга Fplus приведены в таблице:

| Название функции | Технические характеристики |

| Датчик температуры внутри корпуса сервера | Диапазон измерения температуры от -40 ℃ до 125 ℃ |

| Датчик вскрытия корпуса сервера | Отслеживание состояния корпуса: открыт/закрыт |

| Датчик пыли внутри корпуса сервера | Лазерный датчик пыли с точностью измерения до 0,1 мкм |

| Датчик моточасов сервера | Независимые часы реального времени для фиксации времени работы сервера |

| Контроль прошивки UEFI до старта основного хоста | Расчет контрольных сумм разделов UEFI в соответствии с ГОСТ 34.11-2018 до старта основного хоста |

| Доверенная флеш-карта для ISO образа Linux (Live-CD) | Размер доверенного хранилища 32 или 64 GB |

| Удаленное управление джамперами J5, J6 из модуля мониторинга для запрета локального обновления BIOS | Контроль и управление джамперами J5, J6: джампер установлен/джампер не установлен |

| Двухфакторная аутентификация на сервере | Двухфакторная аутентификация администратора сервера по сертификатам, размещенным на аппаратном СКЗИ администратора |

| Контроль загрузчика и ядра операционной системы (ОС) основного хоста | Расчет контрольных сумм загрузчика и ядра ОС в соответствии с ГОСТ 34.11-2018 до старта основного хоста |

| Инвентаризация компонентов сервера | Регламентный контроль компонентов сервера с отслеживанием изменений конфигурации (Trusted Supply Chain) |

| Доверенное обновление программного обеспечения (ПО) BMC, UEFI и других компонентов сервера | Доверенное обновление ПО компонентов сервера с проверкой электронной подписи вендора |

По словам директора департамента индустриальных программно-аппаратных комплексов Fplus Ильи Левчука, сегодня на рынке нет аналогичных разработок отечественного происхождения:

Это действительно уникальное решение, которое гарантирует, что злоумышленники не смогут получить доступ к управлению серверной инфраструктурой, удаленно развернуть там вредоносные программы и превратить дорогостоящее оборудование в «кирпич». Наше устройство снимает риски, которые не в состоянии убрать даже самое продвинутое ПО. Фактически криптозамок выступает дополнительным контуром защиты и поэтому подойдет для компаний, которые предъявляют особенно высокие требования к безопасности своих информационных систем. В первую очередь операторы ЦОД и облачной инфраструктуры, финансовые корпорации и государственные структуры

Сферы применения криптозамка Fplus

Благодаря своему богатому функционалу и высокой степени надежности, подтвержденной государственными стандартами, модуль мониторинга Fplus становится незаменимым элементом системы информационной безопасности:

- Для широкого круга компаний, которым требуется обеспечить защиту оборудования и хранящихся в нем данных от взломов.

- Для коммерческих систем, которые хранят и обрабатывают большое количество персональных данных пользователей.

- Для объектов КИИ и государственных информационных систем.

Чтобы подробнее узнать о модуле мониторинга Fplus и получить консультации специалистов компании, — нажмите на кнопку «Хочу железную защиту».

Реклама. ООО «Ф-Плюс оборудование и разработки». ОГРН 1217800199320. ИНН 7810937436