Исследователи кибербезопасности использовали устройство FlipperZero, чтобы получить имя пользователя, пароль и код двухфакторной аутентификации водителя Tesla, а затем уехать на автомобиле.

Цифровые ключи — распространенный и удобный способ разблокировки электромобилей. Но исследователи безопасности, Томми Мыск и Талал Хадж Бакри из технологической фирмы Mysk, показали, как преступники могут этим воспользоваться.

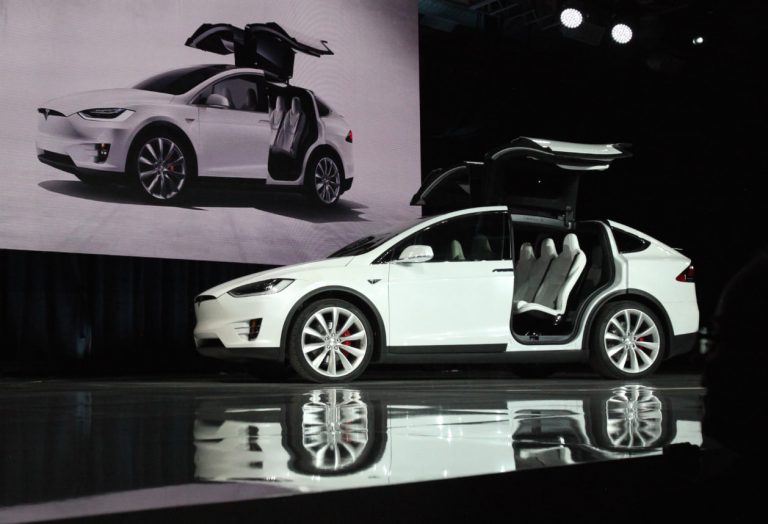

«Белым хакерам» удалось разблокировать дверь Tesla Model 3, несмотря на то, что учетная запись защищена двухфакторной аутентификацией (2FA). Это дополнительный уровень защиты, который запрашивает код перед входом в систему. Они использовали небольшое устройство Flipper Zero и плату для разработки Wi-Fi — и то, и другое можно купить в интернете.

Устройство Flipper Zero стоит всего $169, его называют «швейцарским армейским ножои» для исследователей безопасности. Он позволяет считывать, копировать и эмулировать метки радиочастотной связи и радиосвязи ближнего радиуса действия (NFC), радиопульты, цифровые ключи доступа и другие сигналы. В США это законно.

Исследователи использовали Flipper Zero вместе с платой разработки Wi-Fi, чтобы создать и транслировать фальшивую страницу входа в Tesla «Tesla Guest». Она аналогична тем, которые используются в сервисных центрах Tesla.

Ничего не подозревающий водитель подключается к поддельной сети Wi-Fi, и вводит данные для входа на поддельный портал. Учетные данные пользователя, включая адрес электронной почты, пароль и код 2FA, появятся на экране Flipper Zero. Получив информацию, хакер может запустить приложение Tesla и получить доступ к учетной записи жертвы.

Читать далее:

Магнитную левитацию испытали на обычной железной дороге

Опубликовано видео с самым быстрым роботом в мире

Гигантская «песчаная батарея» будет отапливать город в Финляндии

Обложка: Стив Джурветсон, CC BY 2.0, Wikimedia Commons | Сведения о лицензии